El inevitable avance de los microchips implantables en las personas…

El inevitable avance de los microchips implantables en las personas…

¿Hasta dónde las empresas se deben prestar para violar la privacidad de sus clientes?…

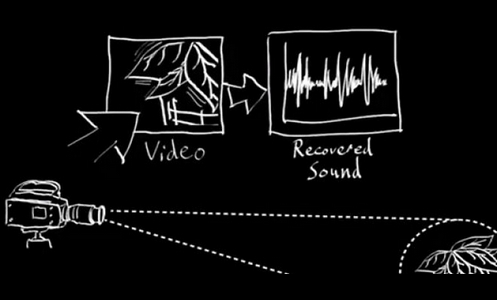

Cada vez más limitaciones a la privacidad. Los investigadores del laboratorio MIT han desarrollado…

El manto invisible de las bases de datos que nos escudriñan. En la…

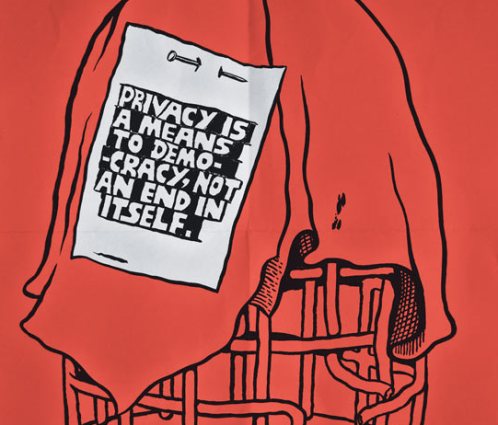

La mayor transparencia costará caro a las personas. La privacidad está en retroceso….

El camino hacia la ‘neuro ley’. Los últimos 20 o 30 años han…

¿Hacia donde va la sociedad de vigilancia? La semana pasada publicamos una serie…

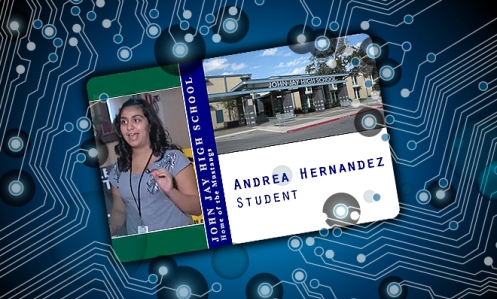

Victoria de la resistencia estudiantil en Texas. ¿Se acuerdan el caso de Andrea…

Mensajes directamente a la cabeza del consumidor. Se puede ver por todos lados…

El arte de discernir los costos sociales de las tecnologías. A veces, obsesionados con…