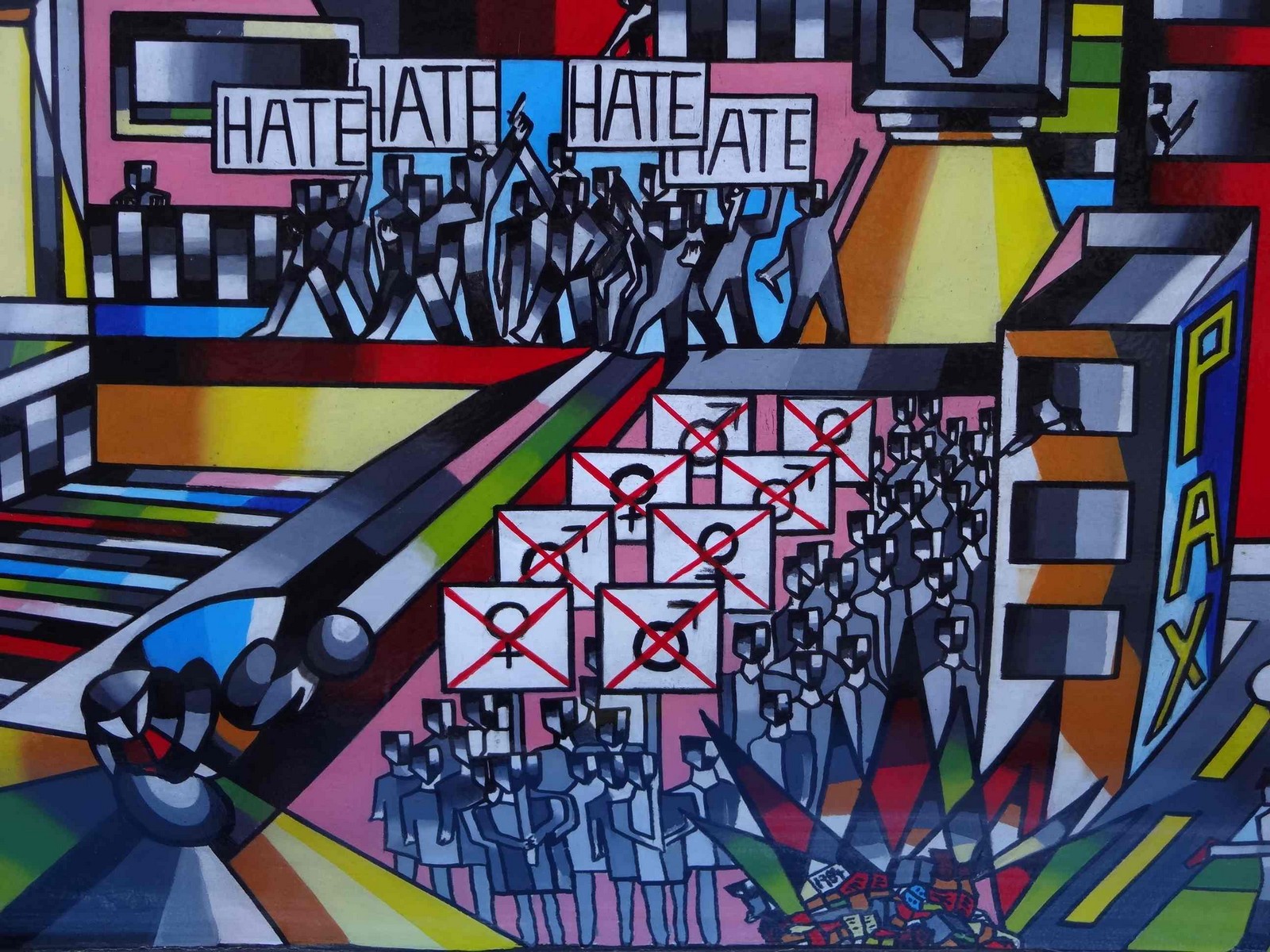

Un revolución moral manipulando las palabras para que no nos demos cuenta…

Un revolución moral manipulando las palabras para que no nos demos cuenta…

Los suelen vincular actualmente al Nuevo Orden Mundial y a la religión mundial que se estaría creando…

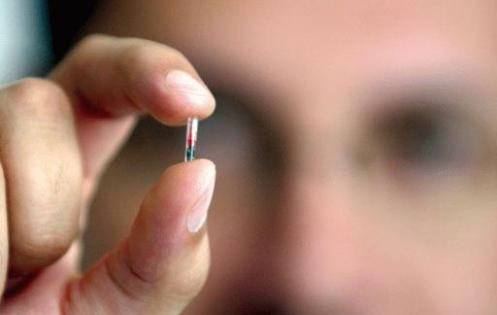

El inevitable avance de los microchips implantables en las personas…

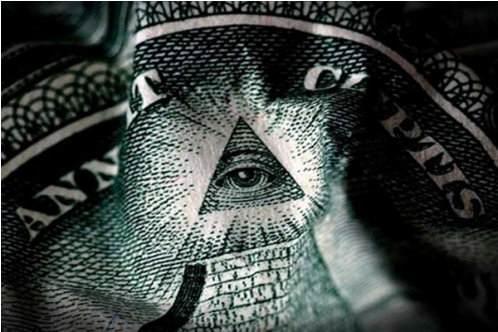

Un sistema de identificación, vigilancia y de permisos de acceso se propaga en todo el mundo y no tiene vuelta atrás…

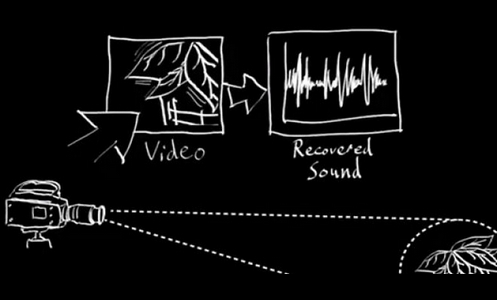

Cada vez más limitaciones a la privacidad. Los investigadores del laboratorio MIT han desarrollado…

Las restricciones de la privacidad montadas sobre la seguridad contra el delito. ¿Las…

El manto invisible de las bases de datos que nos escudriñan. En la…

La mayor transparencia costará caro a las personas. La privacidad está en retroceso….

El uso médico legitima su implantación. El microchip implantable debajo de la piel…

Continúan las revelaciones sobre el hackeo de internet por EE.UU. Las revelaciones sobre…

La NSA de EE.UU. tiene total capacidad de desencriptar. En los últimos meses…

Las restricciones a nuestra libertad que avanzan. La semana pasada publicamos un artículo…