Seguridad y vigilancia. Internet de las Cosas es un desarrollo imparable, que tiene…

Read More

Seguridad y vigilancia. Internet de las Cosas es un desarrollo imparable, que tiene…

Espía quien puede no quien quiere. La discutida historia del espionaje de la…

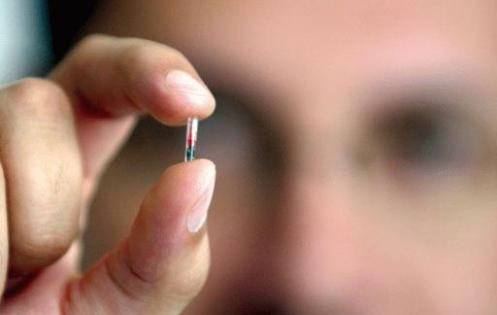

El uso médico legitima su implantación. El microchip implantable debajo de la piel…

¿Hacia donde va la sociedad de vigilancia? La semana pasada publicamos una serie…

La tecnología ha llevado hacia una economía de vigilancia. La tecnología que ha…

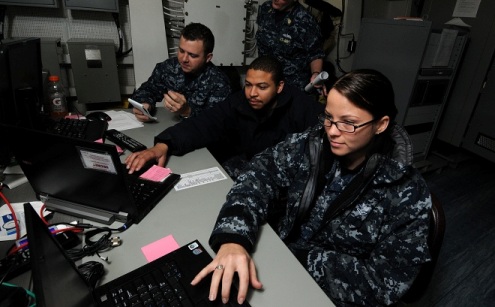

Tecnología para trascribir y manejar miles de llamadas telefónicas. El Pentágono está pagando a…

El sistema de vigilancia que deteriora la imagen Las revelaciones sobre la vigilancia masiva…

El arte de discernir los costos sociales de las tecnologías. A veces, obsesionados con…

Factores de riesgo de destrucción, enfermedad y mutación de la humanidad. Cualquiera de las…