La Iglesia Católica fue un objetivo del comunismo según informes de inteligencia.

Definieron que la Iglesia Católica en América Latina era un escenario de la guerra contra occidente capitalista.

Y a otros trataron de infiltrarla e influirla de diversas formas.

Suscitaron o apoyaron a la corriente de la Teología de la Liberación en América Latina.

.

Lo hicieron subvirtiendo a sectores de izquierda dentro de la Iglesia y el clero.

.

Lo que provocó que los estadounidenses utilizaran a los evangélicos en una especie de batalla religiosa.

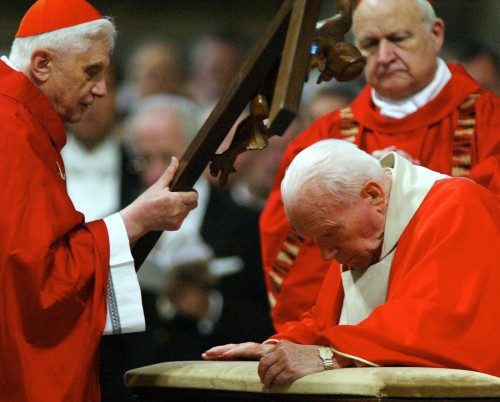

Y a nivel global vigilaron al papa Juan Pablo II, al Cardenal Ratzinger y otros funcionarios de rango por considerarlos peligrosos para sus intereses.

Hoy ese mismo objetivo sigue presente aunque haya caído la Unión Soviética.

EL ESPIONAJE RUSO CONTRA LOS PAPAS

Los comunistas consideraban peligrosos a Karol Wojtyla y Joseph Ratzinger y los espiaban desde que eran cardenales.

La expansión soviética por Europa del Este estableció una lucha sorda se entre el régimen soviético y los papas.

En especial Juan Pablo II y su respaldo teológico – y luego él también Papa -, Benedicto XVI.

Y finalmente prevaleció Juan Pablo II, quien puede considerarse el principal artífice, junto con el Presidente Reagan, de la caída del Muro de Berlín y la disolución de la Unión Soviética.

Wojtyla y Ratzinger fueron los principales referentes católicos de los últimos 50 años.

Y estuvieron bien catalogados como enemigos por los comunistas, al punto de montar un sistema de espionaje contra ellos cuando eran cardenales.

El espionaje sobre Karol Wojtyla fue permanente, y entre 1973 y 1974 las autoridades polacas consideraron arrestarlo con la acusación de sedición.

La policía secreta lo acechaba en sus viajes deportivos al papa Juan Pablo II, y vigilaban al Cardenal Ratzinger y otros funcionarios de rango por considerarlos peligrosos para sus intereses.

E intentó comprometer a sus colaboradores más cercanos, a menudo entorpeciendo sus operaciones.

La Stasi alemana vigilaba a Joseph Ratzinger desde 1974 porque lo consideraba muy inteligente, en crecimiento en la Iglesia y un fiero opositor del comunismo.

.

Incluso la Stasi llegó a pensar que era un beligerante que apoyaba la disuasión nuclear.

La magnitud de sus esfuerzos de espionaje exigió millones de horas de trabajo y de dólares.

EL ESPIONAJE A KAROL WOJTYLA

El Instituto Nacional de la Memoria de Polonia ha publicado un libro en el que recopila los documentos que detallan cómo la Policía secreta comunista mantenía bajo vigilancia al futuro Juan Pablo II, y cómo buscaba materiales que permitieran chantajearle.

Tenían razón en vigilarle, pues fue clave en la caída del bloque comunista en 1989.

Sin embargo, también otro libro de Andrea Riccardi menciona como un miembro del Partido fue pieza clave para el ascenso de Karol Wojtyla a la diócesis de Cracovia.

“Como sacerdote, profesor y pastor, y después como Obispo y metropolitano de Cracovia, Karol Wojtyla fue visto por el Gobierno como un peligroso enemigo ideológico”, asegura el editor del libro, Marek Lasota en la introducción de «Hacia la Verdad y la Libertad: La Policía Secreta Comunista y Karol Wojtyla».

«Esto se comprueba por el uso de una gama completa de métodos operativos y técnicos contra él.

Desde pincharle el teléfono y espiarle la correspondencia, hasta la observación directa a través de un red de agentes destinada a labores de contra información», continñua Lasota.

Las 687 páginas del volumen se inauguran con un documento policial de mayo de 1946, cuando el futuro pontífice era aún seminarista.

.

En el que se investigan posibles conexiones con un grupo patriótico de estudiantes en Cracovia.

El último de los documentos recogidos en el libro es un criptograma destinado al Ministerio del Interior en Varsovia, fechado el 24 de mayo de 1978.

En el que se cita una petición del entonces cardenal Wojtyla, en la que pedía permiso para realizar una procesión con motivo de la festividad del Corpus Christi desde la catedral de Wawel y se exponen las razones del rechazo oficial.

La colección de documentos muestra cómo la vigilancia y el acoso se incrementó notablemente después de que el padre Wojtyla fuera nombrado obispo en 1958.

.

En esta circunstancia que aumentó las peticiones de la Policía comunista secreta de más información y, sobre todo, más precisa, sobre su vida y el trabajo que desempeñaba, según recoge la Catholic News Agency.

Entre las docenas de cuestiones que eran trasladadas a los informantes, la Policía secreta preguntaba por las ropas del obispo, cómo se afeitaba, así como sobre la radio que escuchaba, su máquina de escribir y quién le ayudaba a mantener estos aparatos.

Se cree que alrededor del 10 por ciento del clero católico entonces habría ejercido labores de información en la Polonia comunista.

Aunque los ratios más altos de reclutamiento se dieron en algunas diócesis en los años 80.

En abril de 2005, poco después de la muerte del Papa, la misma institución que ha elaborado este libro acusó al padre dominico polaco Konrad Hejmo de haber espiado al Pontífice durante dos décadas en Roma.

SU NOMBRAMIENTO PARA LA DIÓCESIS DE CRACOVIA

En «La Biografía» de Andrea Riccardi, fundador de San Egidio, respecto a las revelaciones y hechos inéditos sobre la vida del Papa polaco, se menciona que un dirigente comunista estuvo en el origen de la carrera que llevó a Wojtyla ser elegido Papa.

Muy interesante es el fragmento sobre Stefan Wyszynski, primado de la Iglesia en Polonia.

Su deber, en base a los poderes especiales concedidos por Pío XII -y después confirmados por sus sucesores- de elegir candidatos al episcopado.

Se cuenta que cuando en los ´60, el primado tenía que negociar los nombres de los ordinarios diocesanos con el poder político polaco.

.

Surge de los ambientes intelectuales de Cracovia el nombre del vicario capitular Wojtyla, pero este no estaba entre los preferidos de Wyszynski.

De cualquier modo, introdujo el nombre de Karol en la lista aunque al final, en último lugar.

En 1963 el Comité central del PC rechaza la selección de candidatos, incluido Wojtyla considerado “un adversario teológico muy peligroso”.

La pregunta es obligada: después de todas estas opiniones negativas ¿cómo se llega al ascenso de Wojtyla?

Parece, según la reconstrucción de Tad Szulc, que el diputado católico Stanislaw Stomma se dirigió a Zenon Kliszko que se ocupaba en el Politburó de cuestiones espirituales e ideológicas.

Fue Stomma el que le sugirió el nombre de Wojtyla como guía de la arquidiócesis de Cracovia.

.

El 19 de diciembre de 1963, al final el premier Cyrankiewicz comunica al primado que el gobierno no se opondría al nombramiento de Wojtyla.

“Probablemente – explica Riccardi – la idea de Kliszko es la de usar la personalidad particular de Wojtyla como alternativa a Wyszynski.

Así un dirigente comunista como Kliszko estuvo, después del arzobispo que lo quiso como auxiliar, en el origen de la carrera que permitió a Wojtyla ser elegido Papa.

No es verdad – aclara también Riccardi – que Wojtyla fuese impuesto a Wyszynski, pero sí que este no era su candidato preferido como arzobispo de Cracovia”.

Dos hombres muy distintos, entre los que, sin embargo había afecto.

Sobre todo, ambos

“creen en la necesidad de un compromiso social fuerte y no son adeptos al capitalismo, pero en ambos no hay signos de estima o interés por el marxismo.

En la base de sus convicciones está la idea de que el cristianismo es una fuerza de liberación para la sociedad y para el hombre”.

LA VIGILANCIA DE LA STASI A JOSEPH RATZINGER

En 1974, un Trabant -un coche viejo de Alemania del Este- traqueteaba a través de los campos de Turingia, una provincia de la comunista República Democrática de Alemania.

En el sitio del copiloto se sentaba el profesor Joseph Ratzinger y al volante estaba el padre Joachim Wanke, entonces asistente del seminario local, el único en la RDA.

Los dos sacerdotes, escribe Rainer Erice, un periodista de la radio alemana Mitteldeutsche Rundfunk Thüringen (MDR), se encontraban realizando una excursión a las históricas ciudades de Jena y Weimar.

Era un momento de relajación durante la breve visita del padre Ratzinger a Alemania del Este, cuyo propósito era dar una serie de ponencias a los estudiantes y teólogos de Erfurt, capital de Turingia.

Lo que le dio importancia a esta visita, sin embargo, es que marcó el comienzo de la vigilancia a la que sometió la “Stasi”, o policía secreta de Alemania del Este, al padre Ratzinger.

Que el profesor Ratzinger fue espiado por los informantes de la Stasi ya se sabía.

En 2005, se supo que los agentes de Alemania del Este habían tenido archivos sobre el recientemente elegido Papa.

Pero ahora archivos descubiertos por el MDR, añaden más luz sobre cómo consideraba la policía secreta al futuro Pontífice y quién se encargaba de informar sobre él.

Los documentos revelan que en 1974, la Stasi era muy consciente de que el padre Ratzinger tenía futuro en la Iglesia, pero no tenían espías adecuados para seguirle.

Todo lo que sabían en ese momento (de un informante no oficial llamado Birke, empleado del obispo de Meissen) era que el profesor Ratzinger había realizado ponencias sobre teología moderna a estudiantes y académicos durante su visita.

ESFUERZOS RENOVADOS

A medida que el papel del profesor crecía en la Iglesia, la policía de Alemania del Este comenzó a interesarse más por sus actividades e intensificó los esfuerzos, de acuerdo con el informe de Erice.

En la época en que monseñor Joseph Ratzinger, arzobispo de Munich visitó Berlín, en 1978, para encontrarse con el cardenal Alfred Bengsch, presidente de la Conferencia Episcopal, la sección de exteriores de la seguridad de Alemania del Este ya había asumido la tarea de espiarle.

.

Y había asignado a numerosos informante no oficiales en ambas Alemanias.

El servicio secreto de la RDA consideraba al profesor Ratzinger como “conservador, reaccionario y autoritario”, escribe Erice.

.

Y que Juan Pablo II había señalado al entonces cardenal Ratzinger para que fuese el organizador de “la contrarrevolución en Polonia”.

.

Más notas de la Stasi revelan que lo consideraban “uno de los más fieros opositores al comunismo”.

.

Creían que apoyaba la disuasión nuclear entre los bloques militares del Este y del Oeste y que consideraba el pacifismo “poco realista”.

Pero Erice añade que, a pesar de “los cientos de páginas” de información sobre Joseph Ratzinger, había “poca información significativa”.

Y los informes individuales de espionaje extranjero fueron casi “destruidos en su totalidad”.

Los documentos descubiertos están relacionados sólo con “la información básica sobre el autor y el motivo por el que fue recogida tal información”.

Sin embargo los documentos revelan detalles interesantes sobre los agentes de la Stasi encargados de informar sobre Joseph Ratzinger.

Erice escribe que “al menos había una docena de empleados no oficiales” encargados de esta tarea.

En este grupo se incluye a dos profesores universitarios de Alemania del Este considerados por la Stasi como “de confianza”: el agente “Aurora”, un profesor de ateísmo científico en Jena y Warnemünde, mientras que el agente “Lorac” trabajaba de incógnito como profesor de teología en Leipzig.

El agente “Georg” estaba en el comité ejecutivo de la Conferencia Episcopal de Berlín y estaba, aparentemente, muy informado de los asuntos internos de la Iglesia.

En Alemania del Oeste, la red de la Stasi incluía a un monje benedictino en Trier conocido con el nombre en clave de “Lichtblick” (rayo de esperanza).

.

Lichtblick espió para la Stasi durante décadas y según Erice, “dio informes extensos y fiables sobre los sucesos en el Vaticano”.

Otro agente no oficial conocido como “Antonius” era un periodista de la agencia católica alemana de noticias, KNA, que dio muchísima información sobre el Papa, el cardenal Ratzinger y el Vaticano.

Otro periodista fue contratado en Munich bajo el alias “Chamois”.

Mientras que un espía especialmente importante fue un político perteneciente al partido Christian Social Union y un antiguo confidente de Franz Josef Straus, que fue líder de dicho partido.

El agente era conocido con los nombres en clave de “Lion” y “Trustworthy”.

Esta red de información también traspasaba las fronteras de Alemania.

.

En Italia, la Stasi empleó al agente “Bernd” que proveía de información sobre la política de exteriores de la Santa Sede.

TÍMIDO PERO ENCANTADOR

Con todos estos informadores colocados, Erice escribe que la Stasi estaba bien organizada cuando Joseph Ratzinger viajó a Dresde en 1987 para encontrarse con un grupo de católicos.

“La Stasi realizó un gran esfuerzo en la vigilancia del encuentro”, dice Erice, esforzándose para que la vigilancia pasase desapercibida sobre todo en el paso de la frontera.

“Las fuerzas de seguridad recibieron instrucciones para darle un trato preferente y educado cuando cruzase la frontera”, dicen los informes.

.

Y que molestias como los registros de equipaje usualmente aplicados a los visitantes occidentales “tenían que omitirse”.

Pero a pesar de sus grandes esfuerzos, Erice dice que la Stasi cometió algunos errores básicos.

Escribió mal la ciudad natal del Papa, Merkl en vez de Marktl.

Y, a pesar de que lo querían retratar negativamente, no pudieron evitar hacer alguna observación positiva.

.

Además de alabar su gran inteligencia, destacaron: “Aunque puede parecer tímido al principio en una conversación, tiene un encanto que te gana”.

Ahora hablemos de la guerra fría religiosa en latinoamérica.

LA RELIGIÓN EN LATINO AMÉRICA FUE UN CAMPO DE BATALLA QUE USÓ LA UNIÓN SOVIÉTICA

Un desertor de alto rango soviético reveló que la Teología de la Liberación en Latinoamérica fue una intervención de la KGB.

.

Y haciendo un comentario sobre esta tesis, el periodista norteamericano John Allen complementa, que la CIA y el Pentágono probablemente auspiciaron el crecimiento de los Evangélicos y Pentecostales como respuesta en Latinoamérica.

Ion Mihai Pacepa, el que denuncia la intervención de la KGB, fue un general de tres estrellas de la policía secreta de la Rumanía comunista, que desertó a los Estados Unidos en 1978.

Esto hace que posea un tesoro de información privilegiada sobre las operaciones de la KGB y las estrategias de inteligencia en el antiguo imperio soviético.

Está considerado como uno de los más altos desertores de clasificación de todos los tiempos del bloque soviético.

EMPECEMOS POR LA TEOLOGÍA DE LA LIBERACIÓN

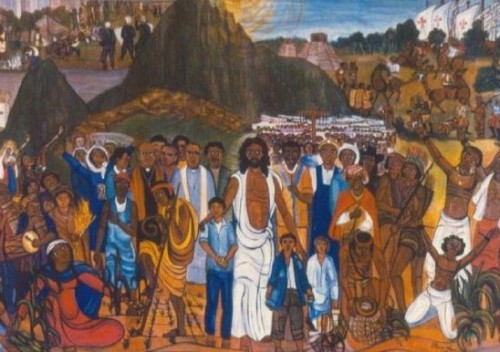

La Teología de la Liberación es un movimiento progresista que se desarrolló en América Latina en la década de 1950 y 60.

Tratando de involucrar a la Iglesia Católica en los esfuerzos para el cambio social, con su idea central de la «opción preferencial por los pobres».

Muchos teólogos e historiadores de la Iglesia consideran que el más importante, y sin duda el más divisivo, movimiento en el catolicismo latinoamericano de la segunda mitad del siglo XX.

Cuando los debates sobre la Teología de la Liberación estaban en su apogeo en la década de 1980, los partidarios lo elogiaban como una recuperación de la dimensión social de la noción cristiana tradicional de «liberación».

Mientras que los críticos lo desestimaron como una promoción de la lucha de clases marxista rociado con una barniz cristiano.

La Teología de la Liberación, surgió en un momento de profunda tensión en América Latina alimentada por la pobreza y la exclusión social, el surgimiento de regímenes militares y la policía, y los abusos generalizados contra los derechos humanos.

Y sobre todo en medio de la Guerra Fría y la política de la URSS de exportar la revolución, especialmente al patio trasero de EE.UU.

Llegó también poco después del Concilio Vaticano II, 1962 hasta 1965, que llamó al catolicismo a un compromiso más profundo con «los gozos y las esperanzas, las tristezas y las angustias de los hombres de nuestro tiempo.»

Los admiradores de la teología de la liberación a menudo dicen que fue simplemente la traducción latinoamericana del Vaticano II.

Pero según Pacepa, la Teología de la Liberación fue la tercera etapa de un plan soviético para desestabilizar a EE.UU. en varias etapas.

PRIMERA ETAPA DEL PLAN SOVIÉTICO: CAMPAÑA DE DESCRÉDITO

Pacepa revela una campaña encubierta para desacreditar a figuras dentro de las iglesias y tratar de influir en la iglesia con una versión marxista-friendly del cristianismo.

La estrategia de los comunistas contra la iglesia tenía tres pilares:

– una ofensiva propagandística,

– la implantación de agentes de influencia

– y la promoción de la Teología de la Liberación con un giro anti-occidental.

Pacepa también revela que un objetivo principal de la Unión Soviética fueron las “medidas activas” contra el Papa Pío XII.

“Los soviéticos comprendieron que Pío XII era una amenaza mortal a su ideología, porque menospreciaba el comunismo tanto como lo hizo con el nazismo.

De este modo, se embarcaron en una cruzada para destruir al Papa y su reputación, escandalizando a su rebaño, y fomentando la división entre las religiones”, dice Pacepa en su libro Desinformación.

El que fue escrito en sociedad con Ronald Rychlak, Profesor de Derecho de la Universidad de Mississippi.

También se han lanzado un documental, titulado Desinformación: La estrategia secreta para destruir a Occidente.

La afirmación de que el Papa Pío XII fue “El Papa de Hitler” se origina en una emisión de 1945 de Radio Moscú o, en otras palabras, del aparato de propaganda soviética.

.

Más tarde, los soviéticos reaccionaron a su muerte en 1958, con una nueva campaña de desinformación.

.

Es mucho más fácil mentir acerca de alguien cuando no puede responder.

Pacepa, que estaba sirviendo en la inteligencia rumana en ese momento, dice que el primer ministro soviético Khrushchev aprobó el plan de la KGB en febrero de 1960.

El nombre clave fue “Seat-12” y Pacepa dice que él era el representante de Rumania para ello.

Y aquí detalla públicamente su participación.

La revelación de esta operación contra el Papa Pío XII no sólo es importante para el análisis histórico.

Enseña además una lección sobre la eficacia de las operaciones de influencia.

“Se nos dice que los expertos de desinformación nos pueden convencer de cualquier cosa.

Tomaron una persona ampliamente considerada como un defensor de los Judios y otras víctimas, alguien que fue despreciado por Adolf Hitler y convencieron al mundo de que era un virtual colaborador”, dijo Rychlak.

SEGUNDA ETAPA: LA CAMPAÑA DE INFLUENCIA DENTRO DE LAS IGLESIAS CRISTIANAS

La segunda etapa de la estrategia de lucha contra las Iglesias de la KGB era influir a quienes no podían destruir, usando las iglesias del bloque del Este, en particular la Iglesia Ortodoxa Rusa.

El desertor de la KGB Vasili Mitrokhin proporcionó una directiva secreta en 1961 para infiltrarse en la Iglesia Ortodoxa Rusa.

.

El objetivo era implantar agentes de influencia, que luego podrían quitar de la iglesia a los “reaccionarios” y “sectarios” que eran vistos como una amenaza para el comunismo.

Mitrokhin reveló una reunión secreta de altos oficiales de inteligencia del Bloque Oriental en Budapest en julio de 1967.

Dos oficiales de la KGB dieron instrucciones sobre

“El trabajo contra el Vaticano, las medidas para desacreditar al Vaticano y sus partidarios, y las medidas para exacerbar las diferencias dentro del Vaticano y entre el Vaticano y los países capitalistas“.

Pacepa ilustra el éxito de esta operación con múltiples ejemplos.

Por ejemplo, en enero de 2007, el recién nombrado arzobispo de Varsovia tuvo que renunciar en medio de revelaciones de que había sido un colaborador del servicio secreto polaco durante la Guerra Fría.

Dentro de esto se inscribe la acción de los servicios secretos comunistas de Yugoslavia.

.

Que plantaron información contra las apariciones de Medjugorje entre los fieles y sacerdotes católicos, ver aquí.

Rychlak, quien co escribió en libro Desinformación con Pacepa, dijo que también fueron dirigidos esfuerzos soviéticos para influir en los protestantes.

En 1944, los soviéticos establecieron el Consejo de la Unión de Bautistas Cristianos Evangélicos, ahora llamado la Unión de Bautistas Cristianos Evangélicos de Rusia.

El presidente del Instituto de Religión y Democracia, Mark Tooley, ha escrito sobre el uso comunista del Consejo Mundial de Iglesias.

Él señala que cientos de iglesias protestantes y ortodoxas pertenecían al mismo, remolcaba la línea soviética e incluso fue tan lejos como financiar a las guerrillas marxistas.

TERCERA ETAPA: EL DESARROLLO DE LA TEOLOGÍA DE LA LIBERACIÓN

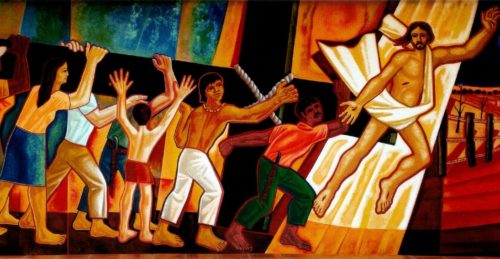

La tercera etapa fue la promoción de una marca anti-capitalista y anti-occidental del cristianismo.

.

Si la KGB no podía eliminar el cristianismo, razonó que bien podría manipularlo.

.

Nació la Teología de la Liberación.

Pacepa recuerda oír a Khrushchev diciendo en 1959:

“La religión es el opio del pueblo, así que vamos a darles opio.”

También afirma que la KGB «maniobró» prelados católicos de izquierda en la celebración de la Conferencia del Episcopado de latinoamérica de 1968 en Medellín, Colombia.

.

Allí los obispos pidieron un compromiso con los pobres y aprobaron un elemento clave de la construcción de la Teología de la Liberación, las «comunidades de base».

.

Es decir pequeños grupos de personas que se reúnen para orar, estudiar la fe, y para aplicarla a las situaciones sociales.

En los años siguientes, cientos de sacerdotes, monjas y laicos utilizaron sus posiciones de influencia sobre la gente común, para instruirlos en una nueva lectura, revolucionaria, del Evangelio.

Cuando los sandinistas marxistas llegaron al poder en Nicaragua, sacerdotes de la Teología de la Liberación trabajaron estrechamente con el gobierno, pese a las objeciones del Papa Juan Pablo II.

En 1984, el Papa Juan Pablo II pidió a la Congregación para la Doctrina de la Fe, encabezada por el cardenal Ratzinger, luego Papa Benedicto XVI, que preparara un análisis de la Teología de la Liberación.

Ese estudio expuso que la teología de la liberación tenía elementos de la “lucha de clases” y del “marxismo violento”.

Pacepa afirma llanamente que la Teología de la Liberación es un invento de la KGB.

Él dice que tiene conocimiento de primera mano de agentes secretos rumanos enviados a América Latina para extender la religión entre las masas.

Robert. D. Chapman escribe en el Diario Internacional de Inteligencia y Contrainteligencia:

“Sin duda, la doctrina de la Teología de la Liberación es una de las más duraderas y de más alcance que salieron de los cuarteles de la KGB.

.

La doctrina pide a los pobres y oprimidos rebelarse y formar un gobierno comunista.

.

No en nombre de Marx o de Lenin, sino como la continuación de la obra de Jesucristo, considerado un revolucionario que se opuso a la discriminación económica y social”.

Es dudoso que el libro intente decir que todos los que estuvieron identificados con la Teología de la Liberación, incluso sus diseñadores doctrinales, hayan sido agentes de la KGB o comprados por ella.

Sino que jugaron en un espacio creado por el clima inducido por la KGB, y que luego adquirió su dinámica propia.

Y probablemente este haya sido el mayor éxito, que adquirió su propia dinámica.

Pero esta jugada soviética iba a tener su respuesta.

ESTADOS UNIDOS SE HABRÍA DEFENDIDO AUSPICIANDO A LOS PENTECOSTALES Y EVANGÉLICOS

La afirmación de Pacepa es fascinante, y en parte es inquietante, por la profunda convicción entre algunos católicos latinoamericanos, que otro fenómeno religioso distintivo en el continente a mediados y finales del siglo XX – el crecimiento masivo del Cristianismo Evangélico y Pentecostal -, fue el resultado de una estrategia por la otra superpotencia de la Guerra Fría, Estados Unidos.

.

Esta es la Evaluación del laureado periodista norteamericano John Allen.

Muchos neoconservadores estadounidenses en el círculo del Presidente Reagan estaban horrorizados por la Teología de la Liberación en la década de 1970 y 80.

Y vieron las deserciones hacia los grupos evangélicos y pentecostales como una tendencia que les convenía apoyar.

Es así como se apunta a un ensayo de 1969 de Nelson Rockefeller, que incluyó la observación:

«La Iglesia Católica [en América Latina] ha dejado de ser un aliado de confianza de los Estados Unidos, y por el contrario se está transformando en un peligro, ya que aumenta la conciencia de la gente.

Se recomienda dar apoyo a los grupos fundamentalistas cristianos e iglesias de la especie del Reverendo Moon y el Hare Krishna«.

Esa línea de pensamiento, creen que culminó en el influyente «Documento de Santa Fe», elaborado en 1980 por el Consejo para Interamericana de Seguridad.

El nombre completo del documento fue «Una nueva política Interamericano de los años ochenta».

.

Y recomendó subvertir la Teología de la Liberación en América Latina, considerada como un obstáculo para el «capitalismo productivo», fomentando al mismo tiempo a los rivales protestantes.

Teniendo en cuenta estos antecedentes, algunos observadores, incluyendo no sólo a unos pocos obispos de América Latina, creen que la política exterior fue al menos en parte responsable de las deserciones masivas del catolicismo en América Latina durante el último cuarto del siglo XX.

.

Que estiman una deserción masiva del catolicismo durante la década de 1990 de hasta 8.000 personas por día.

Sin embargo, hoy en día la mayoría de los católicos latinoamericanos reconocen que la fuerza fundamental que impulsó a la gente a salirse de la Iglesia Católica, fue el modelo clerical de la Iglesia.

Que a menudo se traduce en una falta de cuidado pastoral básico y una noción pasiva de la función.

Los obispos encargaron una «encuesta de salida» sobre ex católicos en la década de 2000.

En la que muchos dijeron que si la Iglesia Católica hubiera ofrecido un estudio más profundo de la Biblia, más culto y más atención personal, nunca la habrían dejado.

Por otro lado también es cierto, que muchas iglesias protestantes conservadoras en los Estados Unidos tienen una orientación profundamente misionera.

Y con los años han proporcionado una considerable cantidad de dinero y otros recursos para los afiliados en América Latina.

En otras palabras, los evangélicos y pentecostales empujaron misionalmente, mientras que los católicos se conformaban con el monopolio impuesto por el Estado.

La gente de Reagan puede haber aplaudido y reforzado la realineación, pero no «crearla», al igual que la KGB probablemente no haya «creado» la Teología de la Liberación sino que le dio mayor impulso.

COMPAÑEROS DE CAMINO

En ese sentido, es probablemente correcta la información de Pacepa sobre la estrategia de la KGB, pero puede estar dando a la agencia demasiado crédito por sus resultados.

Los Padres Fundadores del movimiento, como el teólogo peruano Gustavo Gutiérrez, el brasileño Leonardo Boff, y Juan Luis Segundo de Uruguay, querían leer los «signos de los tiempos» a través de la lente de la enseñanza social católica y la Biblia.

.

Y es probable que hubieran dado lugar a la Teología de la Liberación no importando a qué intereses geopolíticos sirviera.

Del mismo modo, los obispos latinoamericanos liberales como Samuel Ruiz García del estado de Chiapas en México y Hélder Cámara de Olinda y Recife, en Brasil, no tienen por qué haber sido «manipulados».

Ya estaban a bordo con la teología de la liberación quizás antes de que nadie en Moscú supiera que el barco se movía.

Eso no quiere decir que el KGB no hizo lo que pudo para apoyar a los movimientos de izquierda críticos del capitalismo en América Latina.

Sería sorprendente si no hubieran hecho esto en medio de la Guerra Fría, en la que todo lo que parecía a doler un lado era beneficio para el otro.

La mayoría de los expertos en religión de América Latina creen que las fuerzas que subyacen a la Teología de la Liberación y a la expansión Evangélica y Pentecostal fueron ampliamente cultivadas en casa.

Samuel Escobar, un erudito protestante del Perú, llama «teoría de la conspiración» a las afirmaciones de que las tendencias religiosas de América Latina son el resultado de la influencia extranjera.

Fuentes:

- http://www.amazon.com/Disinformation-Strategies-Undermining-Attacking-Promoting/dp/1936488604/

- http://the-american-catholic.com/2015/05/08/popewatch-liberation-theology-and-the-smoke-of-satan/

- http://www.lanuovabq.it/it/articoli-teologia-della-liberazione-il-difficile-riavvicinamento-12650.htm

- http://feeds.newadvent.org/~r/bestoftheweb/~3/N3TIuRsr9XA/

- http://www.zenit.org/es/articles/la-stasi-de-alemania-del-este-consideraba-a-ratzinger-un-fiero-opositor

- http://www.infocatolicos.com/asi-como-a-juan-pablo-ii-benedicto-xvi-tambien-fue-vigilado-por-espias/

- http://edwardpentin.co.uk/from-the-archive-stasi-surveillance-of-joseph-ratzinger/

¿Te gustó este artículo? Entra tu email para recibir nuestra Newsletter, es un servicio gratis:

|