La Agencia de Seguridad Nacional de EE.UU. también espió al Vaticano.

«Data-gate» es el nombre que el Vaticano ha dado en forma no oficial a las revelaciones que surgieron en Roma de que la Agencia Nacional de Seguridad de los EE.UU. (NSA) interceptó conversaciones del Papa Benedicto XVI sobre el Banco del Vaticano y las conversaciones del Papa Francisco cuando aún era el cardenal Jorge Mario Bergoglio, arzobispo de Buenos Aires, y más.

El reportaje del semanario italiano Panorama afirma que las escuchas telefónicas en el Vaticano se produjeron desde el 10 de diciembre de 2012 hasta el 8 de enero de 2013. Además añade que se sospecha que el espionaje se prolongó hasta la elección del nuevo pontífice.

La revista semanal de noticias italiana Panorama da a conocer las revelaciones de sospechas de la interceptación de las llamadas del Vaticano por la NSA, entrantes y salientes del 12 de marzo que involucraban a los obispos y cardenales que participaron en el cónclave papal. Los líderes católicos estaban alojados en el Domus Internationalis Paulus VI, el hotel residencia establecido por el Vaticano para el clero visitante, donde Bergoglio residía antes de ser elegido como Papa.

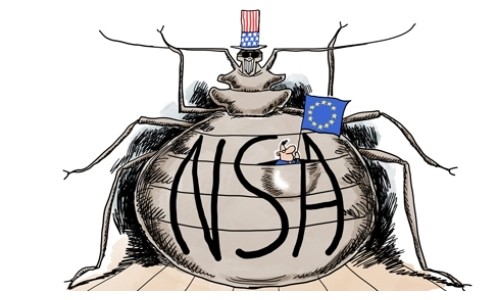

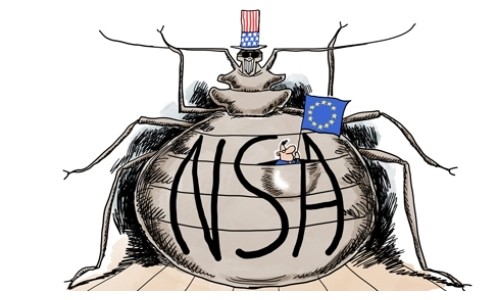

La NSA emitió un comunicado insistiendo en que «no se espió al Vaticano».

«Las afirmaciones de que la NSA se ha centrado en el Vaticano, publicadas en la revista italiana Panorama, no son ciertas», dijo la agencia.

El artículo de Panorama informó sospecha de que la vigilancia de la NSA sobre Bergoglio puede remontarse a 2005. El artículo observaba que los cables del Departamento de Estado filtrados por Wikileaks demostraron que Bergoglio fue colocado por primera vez bajo la inteligencia de EE.UU. en 2005, cuando la embajada de EE.UU. en el Vaticano informó a Washington que Bergoglio era considerado uno de los 16 candidatos a suceder al papa Juan Pablo II.

El artículo de Panorama alega que entre las intersecciones de la NSA estuvieron las conversaciones telefónicas del Papa Benedicto XVI en las últimas semanas de su papado.

Panorama acusó a la NSA por la interceptació de las llamadas telefónicas entrantes y salientes del Papa Benedicto XVI y otros funcionarios del Vaticano respecto de uno de los últimos actos oficiales de Benedicto XVI, la selección de Ernst von Freyberg, un aristócrata e industrial alemán, para dirigir el Banco del Vaticano, que fue anunciado en febrero 15.

Panorama reportó la información obtenida por las interceptaciones de la NSA se dividieron en cuatro categorías: «con propósitos de información», «amenazas para el sistema financiero», «objetivos de política exterior» y «derechos humanos».

La revista también sugirió que la NSA interceptó las comunicaciones relacionadas con el escándalo de «Vatileaks» del 2012 que implicó Paolo Gabriel, el mayordomo del Papa Benedicto XVI, quien fue sorprendido robando materiales privados en relación con la corrupción dentro de la Iglesia Católica.

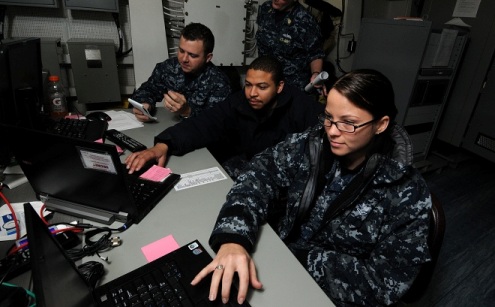

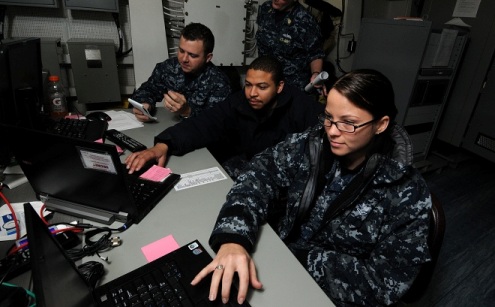

Panorama dijo que el espionaje de la NSA se realizó entre el anexo de la embajada de EE.UU. en Roma, en la via Sallustiana 49, una instalación que supuestamente cuenta con un servicio de recolección de información altamente clasificada y un núcleo de expertos técnicos de la NSA y la CIA.

Por su parte al padre Ciro, co-director de la sala de prensa del Vaticano, ha leído a los periodistas un comunicado de parte del padre Lombardi en relación a este reportaje de panorama:

«no tenemos información sobre este asunto y, en cualquier caso, no tenemos nada de lo que preocuparnos».

Es que el Vaticano tiene su Centro Operativo de Seguridad, que es el eje de las medidas contra los 007 humanos y cibernéticos.

Su legendario jefe es el comandante de la Gendarmería Vaticana, Domenico Giani, un ex miembro de los servicios de inteligencia italianos, experto como pocos en la tarea de blindar la información.

El Centro Operativo de Seguridad del Vaticano probó su alto nivel de eficiencia tecnológica levantando una muralla de protección en torno a los preparativos en el Palacio Apostólico y al Cónclave que reunió a 117 cardenales entre la Capilla Sixtina –donde se votaba y fue elegido como Papa el argentino Jorge Bergoglio, el 13 de marzo–, y la Casa de Santa Marta, donde residían los purpurados y que Francisco eligió como querencia desde entonces.

Recuerda Andrea Tornelli, vaticanista de La Stampa de Turín, que los periodistas que trabajaban en la segunda sala de prensa durante el Cónclave, vecina a los sacros palacios, se quedaban sin el Wifi de Internet y las conexiones telefónicas y de TV a cada rato.

Era la muralla electrónica del comandante Giani la que armaba estos entuertos para proteger de penetraciones electrónicas «non sanctas» los recintos donde se cocinaba a fuego vivo la historia del nuevo Papa.

Fuentes: Agencias, Signos de estos Tiempos

|