Se sigue desplegando el escenario de la ‘guerra fría’.

Luego de permanecer cerrada durante 13 años, el gobierno ruso volverá a abrir su centro de espionaje electrónico de Lourdes, Cuba. El acuerdo para reabrir la instalación fue firmado por los regímenes de Cuba y Rusia durante la visita de Vladimir Putin a la isla caribeña la semana pasada.

La decisión de reapertura de la instalación de inteligencia sigue a la desición de Rusia de perdonar el 90% de las deudas pendientes de pago de la era soviética a Cuba.

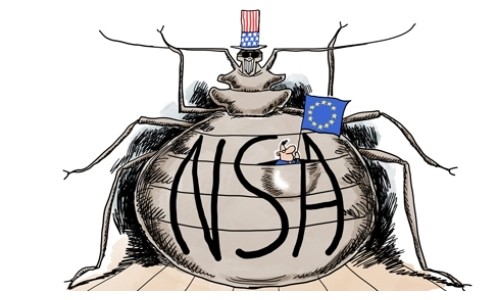

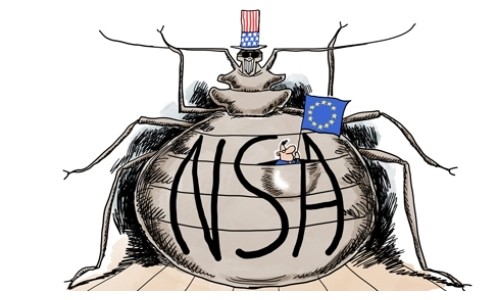

Esto se suma al cúmulo de tensiones que están emergiendo entre EE.UU. y Rusia, que van desde la crisis de Ucrania, a la diversa postura de ambos países respecto a los conflictos de medio oriente, etc., y se nutre de la nueva estrategia geopolítica mundial de Putin y la debilidad creciente de los EE.UU. en el concierto mundial.

La estación de radar rusa de Lourdes, al sur de La Habana, fue la mayor base exterior de la Unión Soviética. La instalación se cerró hace 13 años debido a la mala economía situación en Rusia y también debido a las reiteradas peticiones realizadas por la EE.UU..

El golpe que llevó a la decisión de cerrar la base se produjo en julio de 2000, cuando la Cámara de EE.UU. aprobó el Acta ruso-estadounidense de confianza y cooperación, un proyecto de ley que prohibía a Washington la reprogramación o perdonar la deuda de Rusia a los EE.UU., a menos que la instalación de Lourdes estuviera apagada.

La reapertura de la base se justifica por el deterioro de las relaciones ruso-americanas:

«Nuestras relaciones con los EE.UU. estan demasiado deterioradas, incluso antes de la crisis ucraniana. En realidad, nunca realmente mejoraron, a excepción de algunos periodos específicos que han sido la excepción a la regla«, dijo un alto funcionario ruso.

LAS CARACTERÍSTICAS DE LA BASE

El sofisticado sistema de radar es capaz de capturar señales electrónicas a 2.000 kilómetros y puede cubrir casi la totalidad del territorio de los Estados Unidos. La instalación fue instalada en el suburbio de Wajay, en el suroeste de La Habana.

Inaugurado en 1967, el centro de Lourdes fue la mayor base exterior de la Unión Soviética, a tan sólo 155 millas de la costa EE.UU.. Para ello utilizaba hasta 3000 integrantes del personal militar y de inteligencia para interceptar una amplia gama de comunicaciones telefónicas y de radio americanas.

El sistema de radar de Wajay fue ampliado y modernizado tras la desintegración de la URSS , y

«hoy es aún más útil, ya que a diferencia de aquel entonces, Rusia no tiene medios de vigilancia electrónica en el espacio y su capacidad para interceptar las comunicaciones son mucho más bajas», describió el periódico Kommersant.

«Lourdes dio ojos a la Unión Soviética en el conjunto del hemisferio occidental … Para Rusia, que lucha por sus legítimos derechos en la comunidad internacional, no sería menos valioso que para la URSS», dijo a Kommersant Vyacheslav Trubnikov, ex jefe de servicio de inteligencia exterior de Rusia.

MEDIDA INSERTA EN EL PLAN GEOPOLÍTICO DE MOSCÚ

La medida parece ser parte de la campaña de Moscú para reafirmarse como un rival geopolítico de los Estados Unidos y se presenta cuando el occidente tiende a aumentar las sanciones contra Rusia por su papel en el conflicto de Ucrania. Se espera que los líderes de la Unión Europea lleven a cabo nuevas congelaciones de activos y detengan los préstamos a Rusia en una cumbre el miércoles, mientras que de Estados Unidos se informa que está considerando sus propias sanciones unilaterales contra los sectores financieros y de defensa rusas.

«No hay mucha charla de radio de cierta importancia, todo va a los canales codificados, así que creo que el valor de inteligencia de recolección sería mucho menos que hace 20 años», dijo el analista de defensa con sede en Moscú Pavel Felgenhauer.

Sin embargo, la base podría ser útil para el robo de secretos comerciales, admitió Felgenhauer, «porque cuando las personas charlan no están siempre tan atentas de las líneas de seguridad».

Pero Ruslan Pukhov, director del Centro de Análisis de Estrategias y Tecnologías de Moscú, dijo que la base tiene valor militar y que las negociaciones con Cuba fueron probablemente en su mayoría completadas antes de la crisis de Ucrania incluso comenzando en noviembre. La reapertura sigue los intentos de Rusia de romper su «soledad estratégica», mediante la mejora de la cooperación militar con otros países y dijo que podría compartir información de la base con los rivales de Estados Unidos como China.

«Ya que tenemos problemas muy grandes con los satélites espías, que están llenos de componentes occidentales, y nuestras naves espías no están en buena forma y no pueden acercarse a las costas de EE.UU., esta base es extremadamente importante para nosotros».

«Cualquier país que nos está apoyando, si se trata de Cuba, Nicaragua o Venezuala, es bienvenido, y no somos tan pobres como en la década de 1990, estamos dispuestos a pagar por esto», dijo Pukhov.

RUSIA SE ACERCA MÁS A ARGENTINA, BRASIL Y NICARAGUA

Durante la gira latinoamericana, Putin también firmó acuerdos para establecer estaciones de posicionamiento en Argentina, Brasil y Cuba para Glonass, que es la respuesta de Rusia al sistema de posicionamiento global de Estados Unidos (GPS).

Él también hizo una parada sorpresa para discutir la colocación de una estación de Glonass en Nicaragua, donde el presidente Daniel Ortega llamó a la primera visita de Putin al país un «rayo de luz».

«El objetivo de la visita de Putin a Cuba, Nicaragua y Argentina fue fortalecer las conexiones geopolíticas con América Latina, en respuesta a los intentos de Estados Unidos para aislar a Rusia», tuiteó después del viaje Alexei Pushkov, presidente de la Comisión de Asuntos Exteriores en el Parlamento de Rusia.

Fuentes: RT, The Guardian, Signos de estos Tiempos

|